攻擊過後,利用簡單鑑識的方式看一下殘存什麼被攻擊的紀錄

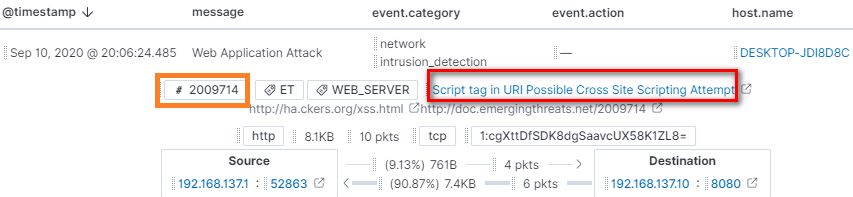

上一章Cross Site Scripting攻擊,Suricat觸發"ET WEB_SERVER Script tag in URI Possible Cross Site Scripting Attempt的告警",以下為規則內容簡單介紹

# Rule所在檔案名稱

emerging-web_server.rules

-----------------------------------------

# 紅色 觸發的規則名稱

msg:"ET WEB_SERVER Script tag in URI Possible Cross Site Scripting Attempt";

# 觸發規則 content 關鍵字

content:"</script>";

#4 橘色 觸發規則的sid

sid:2009714;

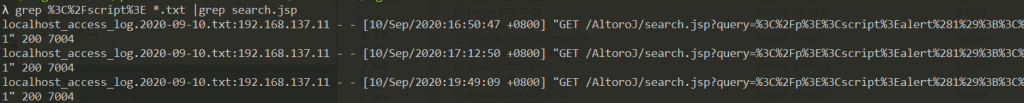

將關鍵字</script>做URL編碼後變成%3C%2Fscript%3E,回查Tomcat Log,在localhost_access_log有查到

grep %3C%2Fscript%3E *.txt |grep search.jsp

Filebeat有收Log的話可以在elasticsearch中搜尋同樣關鍵字去做告警

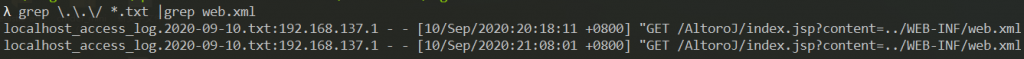

emerging-web_specific_apps.rules

ET WEB_SPECIFIC_APPS Oracle JSF2 Path Traversal Attempt";

content:"/WEB-INF/web.xml";

content:"|2e 2e 2f|";

sid:2017611;

16進位轉ASCII,2e 2e 2f轉換後為../ ,回查localhost_access_log

grep ..\/ *.txt |grep web.xml

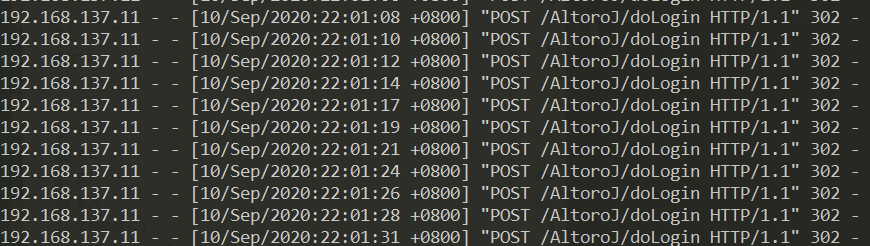

暴力破解要以頻率去偵測,Log上看到登入頁面每0.02秒就一次302,如果不是有大量使用者的網站這是不正常的

cat localhost_access_log.2020-09-10.txt |grep '/AltoroJ/doLogin'|grep 302